搜索到

70

篇与

技术教程

的结果

-

![LNMP环境开启pathinfo函数]() LNMP环境开启pathinfo函数 默认情况下LNMP一键安装包中是没有启动pathinfo的,我们需要手工设置CONF文件才可以启动。具体的内容如下: 第一步、我们需要找到当前网站所在的conf文件(/usr/local/nginx/conf/vhost/对应的域名文件) ``` location ~ .*\.(php|php5)$ { try_files $uri =404; fastcgi_pass unix:/tmp/php-cgi.sock; fastcgi_index index.php; include fcgi.conf; } ``` 找到上面的文件 第二步、替换成下面的内容 ``` if (!-e $request_filename) { rewrite ^\/([^\.]*)$ /index.php/$1 last; break; } location ~ \.php { try_files $uri =404; fastcgi_pass unix:/tmp/php-cgi.sock; fastcgi_index index.php; include fcgi.conf; set $path_info ""; set $real_script_name $fastcgi_script_name; if ($fastcgi_script_name ~ "^(.+\.php)(/.+)$") { set $real_script_name $1; set $path_info $2; } fastcgi_param SCRIPT_FILENAME $document_root$real_script_name; fastcgi_param SCRIPT_NAME $real_script_name; fastcgi_param PATH_INFO $path_info; } ``` 这样2步就可以解决LNMP环境开启pathinfo模式支持特定的网站环境。

LNMP环境开启pathinfo函数 默认情况下LNMP一键安装包中是没有启动pathinfo的,我们需要手工设置CONF文件才可以启动。具体的内容如下: 第一步、我们需要找到当前网站所在的conf文件(/usr/local/nginx/conf/vhost/对应的域名文件) ``` location ~ .*\.(php|php5)$ { try_files $uri =404; fastcgi_pass unix:/tmp/php-cgi.sock; fastcgi_index index.php; include fcgi.conf; } ``` 找到上面的文件 第二步、替换成下面的内容 ``` if (!-e $request_filename) { rewrite ^\/([^\.]*)$ /index.php/$1 last; break; } location ~ \.php { try_files $uri =404; fastcgi_pass unix:/tmp/php-cgi.sock; fastcgi_index index.php; include fcgi.conf; set $path_info ""; set $real_script_name $fastcgi_script_name; if ($fastcgi_script_name ~ "^(.+\.php)(/.+)$") { set $real_script_name $1; set $path_info $2; } fastcgi_param SCRIPT_FILENAME $document_root$real_script_name; fastcgi_param SCRIPT_NAME $real_script_name; fastcgi_param PATH_INFO $path_info; } ``` 这样2步就可以解决LNMP环境开启pathinfo模式支持特定的网站环境。 -

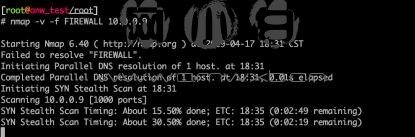

![linux使用iptables 防御 SYN洪水攻击策略!]() linux使用iptables 防御 SYN洪水攻击策略! SYN Flood (SYN洪水) 是种典型的DoS (Denial of Service,拒绝服务) 攻击,属于DDos攻击的一种。遭受攻击后服务器TCP连接资源耗尽,最后停止响应正常的TCP连接请求。尽管这种攻击已经出现了十多年,但它的变种至今仍能看到。虽然能有效对抗SYN洪泛的技术已经存在,但是没有对于TCP实现的一个标准的补救方法出现。今天小编将详述这种攻击原理以及对抗SYN洪水的方法~ ![24b5349fb341d4a2085a4d9423cad44d.jpg][1] 攻击原理 正常的三次握手: 先发起一个 SYN=1 的包,并且带一个序列号( Seq ); 服务器收到这个包以后,将这个数据放入到一个队列中,这个队列叫 syn_table 。并且发送一个返回包,作为响应,这个返回包有自己的序列号( Seq ),以及一个 Ack , Ack 的值就是客户端发来的 Seq 值加一; 客户端收到返回信息以后,将服务器的 Seq 加一作为 Ack 又发给服务器; 服务器收到这第三个包,验证没问题以后,就将这个连接放入到 request_sock_queue,三次握手完成。 SYN Flood 主要是利用了TCP协议的三次握手的缺陷,在这个攻击中,Flood带有一系列的syn数据包,每个数据包都会导致服务端发送SYN-ACK响应,然后服务器等待SYN+ACK之后的第三次握手ACK,由于客户端是软件生成的虚拟IP,永远不会再发送ACK响应服务端,服务端会利用从传机制直到超时后删除,整个系统资源也会被队列积压消耗,导致服务器无法对正常的请求进行服务。 如何判断自己是否遭受 SYN 攻击? 检测SYN攻击非常的简单,当你在服务器上看到大量的半连接状态时,特别是源IP地址是随机的,基本上可以断定这是一次SYN攻击。我们使用系统自带的netstat 工具来检测SYN攻击: ``` # netstat -n -p TCP ``` 反馈如图 ![df4bcb329152c1936683ecebb27a9319.jpg][2] 防御 SYN Flood攻击 配置iptables规则 Iptables防火墙我们可以理解为Linux系统下的访问控制功能,我们可以利用Iptables来配置一些规则来防御这种攻击。强制SYN数据包检查,保证传入的tcp链接是SYN数据包,如果不是就丢弃。 ``` #iptables -A INPUT -p tcp --syn -m state --state NEW -j DROP ``` 强制检查碎片包,把带有传入片段的数据包丢弃。 ``` #iptables -A INPUT -f -j DROP ``` 丢弃格式错误的XMAS数据包。 ``` #iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP ``` 丢弃格式错误的NULL数据包。 ``` #iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP ``` 当Iptables配置完成后我们可以使用nmap命令对其验证 ``` # nmap -v -f FIREWALL IP # nmap -v -sX FIREWALL IP # nmap -v -sN FIREWALL IP ``` 例如: ![24e680389ee7aea976685b43a01514a2.jpg][3] 其他防御方式: 除此之外针对SYN攻击的几个环节,我们还可以使用以下处理方法: 方式1:减少SYN-ACK数据包的重发次数(默认是5次) ``` sysctl -w net.ipv4.tcp_synack_retries=3 sysctl -w net.ipv4.tcp_syn_retries=3 ``` 方式2:使用SYN Cookie技术 ``` sysctl -w net.ipv4.tcp_syncookies=1 ``` 方式3:增加backlog队列(默认是1024): ``` sysctl -w net.ipv4.tcp_max_syn_backlog=2048 ``` 方式4:限制SYN并发数: ``` iptables -A INPUT -p tcp --syn -m limit --limit 1/s -j ACCEPT --limit 1/s ``` [1]: https://amwxb.cn/usr/uploads/2019/05/1108055860.jpg [2]: https://amwxb.cn/usr/uploads/2019/05/517402761.jpg [3]: https://amwxb.cn/usr/uploads/2019/05/1385931249.jpg

linux使用iptables 防御 SYN洪水攻击策略! SYN Flood (SYN洪水) 是种典型的DoS (Denial of Service,拒绝服务) 攻击,属于DDos攻击的一种。遭受攻击后服务器TCP连接资源耗尽,最后停止响应正常的TCP连接请求。尽管这种攻击已经出现了十多年,但它的变种至今仍能看到。虽然能有效对抗SYN洪泛的技术已经存在,但是没有对于TCP实现的一个标准的补救方法出现。今天小编将详述这种攻击原理以及对抗SYN洪水的方法~ ![24b5349fb341d4a2085a4d9423cad44d.jpg][1] 攻击原理 正常的三次握手: 先发起一个 SYN=1 的包,并且带一个序列号( Seq ); 服务器收到这个包以后,将这个数据放入到一个队列中,这个队列叫 syn_table 。并且发送一个返回包,作为响应,这个返回包有自己的序列号( Seq ),以及一个 Ack , Ack 的值就是客户端发来的 Seq 值加一; 客户端收到返回信息以后,将服务器的 Seq 加一作为 Ack 又发给服务器; 服务器收到这第三个包,验证没问题以后,就将这个连接放入到 request_sock_queue,三次握手完成。 SYN Flood 主要是利用了TCP协议的三次握手的缺陷,在这个攻击中,Flood带有一系列的syn数据包,每个数据包都会导致服务端发送SYN-ACK响应,然后服务器等待SYN+ACK之后的第三次握手ACK,由于客户端是软件生成的虚拟IP,永远不会再发送ACK响应服务端,服务端会利用从传机制直到超时后删除,整个系统资源也会被队列积压消耗,导致服务器无法对正常的请求进行服务。 如何判断自己是否遭受 SYN 攻击? 检测SYN攻击非常的简单,当你在服务器上看到大量的半连接状态时,特别是源IP地址是随机的,基本上可以断定这是一次SYN攻击。我们使用系统自带的netstat 工具来检测SYN攻击: ``` # netstat -n -p TCP ``` 反馈如图 ![df4bcb329152c1936683ecebb27a9319.jpg][2] 防御 SYN Flood攻击 配置iptables规则 Iptables防火墙我们可以理解为Linux系统下的访问控制功能,我们可以利用Iptables来配置一些规则来防御这种攻击。强制SYN数据包检查,保证传入的tcp链接是SYN数据包,如果不是就丢弃。 ``` #iptables -A INPUT -p tcp --syn -m state --state NEW -j DROP ``` 强制检查碎片包,把带有传入片段的数据包丢弃。 ``` #iptables -A INPUT -f -j DROP ``` 丢弃格式错误的XMAS数据包。 ``` #iptables -A INPUT -p tcp --tcp-flags ALL ALL -j DROP ``` 丢弃格式错误的NULL数据包。 ``` #iptables -A INPUT -p tcp --tcp-flags ALL NONE -j DROP ``` 当Iptables配置完成后我们可以使用nmap命令对其验证 ``` # nmap -v -f FIREWALL IP # nmap -v -sX FIREWALL IP # nmap -v -sN FIREWALL IP ``` 例如: ![24e680389ee7aea976685b43a01514a2.jpg][3] 其他防御方式: 除此之外针对SYN攻击的几个环节,我们还可以使用以下处理方法: 方式1:减少SYN-ACK数据包的重发次数(默认是5次) ``` sysctl -w net.ipv4.tcp_synack_retries=3 sysctl -w net.ipv4.tcp_syn_retries=3 ``` 方式2:使用SYN Cookie技术 ``` sysctl -w net.ipv4.tcp_syncookies=1 ``` 方式3:增加backlog队列(默认是1024): ``` sysctl -w net.ipv4.tcp_max_syn_backlog=2048 ``` 方式4:限制SYN并发数: ``` iptables -A INPUT -p tcp --syn -m limit --limit 1/s -j ACCEPT --limit 1/s ``` [1]: https://amwxb.cn/usr/uploads/2019/05/1108055860.jpg [2]: https://amwxb.cn/usr/uploads/2019/05/517402761.jpg [3]: https://amwxb.cn/usr/uploads/2019/05/1385931249.jpg -

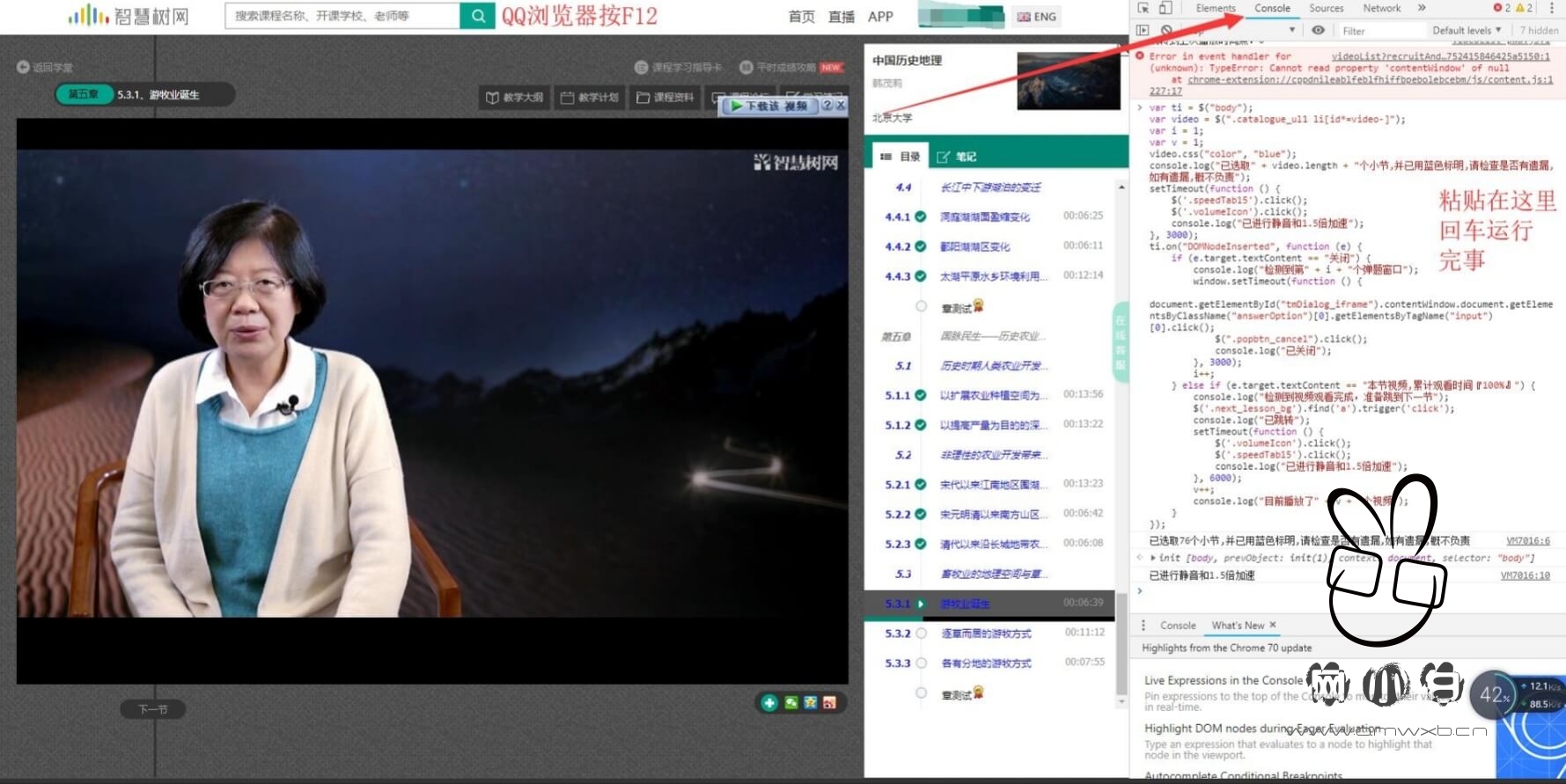

![智慧树刷课浏览器脚本]() 智慧树刷课浏览器脚本 ![图片演示][1] 使用方法:用QQ浏览器打开有看的课程,按F12.点击console将脚本粘贴进去运行就ok。 脚本: ``` var ti = $("body"); var video = $(".catalogue_ul1 li[id*=video-]"); var i = 1; var v = 1; video.css("color", "blue"); console.log("已选取" + video.length + "个小节,并已用蓝色标明,请检查是否有遗漏,如有遗漏,概不负责"); setTimeout(function () { $('.speedTab15').click(); $('.volumeIcon').click(); console.log("已进行静音和1.5倍加速"); }, 3000); ti.on("DOMNodeInserted", function (e) { if (e.target.textContent == "关闭") { console.log("检测到第" + i + "个弹题窗口"); window.setTimeout(function () { document.getElementById("tmDialog_iframe").contentWindow.document.getElementsByClassName("answerOption")[0].getElementsByTagName("input")[0].click(); $(".popbtn_cancel").click(); console.log("已关闭"); }, 3000); i++; } else if (e.target.textContent == "本节视频,累计观看时间『100%』") { console.log("检测到视频观看完成,准备跳到下一节"); $('.next_lesson_bg').find('a').trigger('click'); console.log("已跳转"); setTimeout(function () { $('.volumeIcon').click(); $('.speedTab15').click(); console.log("已进行静音和1.5倍加速"); }, 6000); v++; console.log("目前播放了" + v + "个视频"); } }); ``` [1]: https://amwxb.cn/usr/uploads/2019/05/3487986870.jpg

智慧树刷课浏览器脚本 ![图片演示][1] 使用方法:用QQ浏览器打开有看的课程,按F12.点击console将脚本粘贴进去运行就ok。 脚本: ``` var ti = $("body"); var video = $(".catalogue_ul1 li[id*=video-]"); var i = 1; var v = 1; video.css("color", "blue"); console.log("已选取" + video.length + "个小节,并已用蓝色标明,请检查是否有遗漏,如有遗漏,概不负责"); setTimeout(function () { $('.speedTab15').click(); $('.volumeIcon').click(); console.log("已进行静音和1.5倍加速"); }, 3000); ti.on("DOMNodeInserted", function (e) { if (e.target.textContent == "关闭") { console.log("检测到第" + i + "个弹题窗口"); window.setTimeout(function () { document.getElementById("tmDialog_iframe").contentWindow.document.getElementsByClassName("answerOption")[0].getElementsByTagName("input")[0].click(); $(".popbtn_cancel").click(); console.log("已关闭"); }, 3000); i++; } else if (e.target.textContent == "本节视频,累计观看时间『100%』") { console.log("检测到视频观看完成,准备跳到下一节"); $('.next_lesson_bg').find('a').trigger('click'); console.log("已跳转"); setTimeout(function () { $('.volumeIcon').click(); $('.speedTab15').click(); console.log("已进行静音和1.5倍加速"); }, 6000); v++; console.log("目前播放了" + v + "个视频"); } }); ``` [1]: https://amwxb.cn/usr/uploads/2019/05/3487986870.jpg -

![腾讯QQ封号申诉地址合集]() 腾讯QQ封号申诉地址合集 QQ群被恶意解散等各种各样的问题,分享一些遇到这种情况的解封地址合集 1:解封永久封闭群:http://kf.qq.com/self_help/qq_group_status.html 2:解封QQ空间地址:http://kf.qq.com/self_help/qq_group_status.html 3:LOL封号申诉链接:http://kf.qq.com/touch/bill/160930selfqa218b284e.html?select_id=sd5636 4:微信账号申诉解封:https://weixin110.qq.com/security/readtemplate?t=self_deblock/index 5:最新空间认证链接:https://h5.qzone.qq.com/brand/apply/index 6:QQ被恶意举报申诉(手Q打开):http://t.cn/Rj6IjS9 7:QQ群被恶意解散恢复:http://huifu.qq.com/index.html 8:游戏封号查询:http://gamesafe.qq.com/number_inquiry.shtml 9:解封永久QQ冻结:https://kf.qq.com/touch/bill/170318selfqaf6086596.html?_wv=1031

腾讯QQ封号申诉地址合集 QQ群被恶意解散等各种各样的问题,分享一些遇到这种情况的解封地址合集 1:解封永久封闭群:http://kf.qq.com/self_help/qq_group_status.html 2:解封QQ空间地址:http://kf.qq.com/self_help/qq_group_status.html 3:LOL封号申诉链接:http://kf.qq.com/touch/bill/160930selfqa218b284e.html?select_id=sd5636 4:微信账号申诉解封:https://weixin110.qq.com/security/readtemplate?t=self_deblock/index 5:最新空间认证链接:https://h5.qzone.qq.com/brand/apply/index 6:QQ被恶意举报申诉(手Q打开):http://t.cn/Rj6IjS9 7:QQ群被恶意解散恢复:http://huifu.qq.com/index.html 8:游戏封号查询:http://gamesafe.qq.com/number_inquiry.shtml 9:解封永久QQ冻结:https://kf.qq.com/touch/bill/170318selfqaf6086596.html?_wv=1031 -

![2019王者荣耀解防沉迷教程]() 2019王者荣耀解防沉迷教程 本教程确保发送出来的时间测试有效 之后不知道教程什么时候给修复) 破解QQ防沉迷现在就以下几个办法 一个联系客服 一个申诉 (教程不一定百分之成功 但是有很大的几率) 第一种通过客服进行修改 我们可以拨打王者荣耀的人工客服电话(网上搜基本就有的) 或者我们可以直接在王者荣耀的游戏中【设置】中就有联系客服的信息 之后我们要通过良好的交流语气使得客服愿意与你进行良好的交流并且愿意帮助你 向客服说明你表现出你的真诚并且提供成年人的身份证和相关信息之后,客服就会着手更改玩家的相关资料,一般是7日之内就可给出回复 第二种自己手动更改 玩家们可以通过申诉账号的方式来更改自己帐号的基本资料 1):扣扣号码申诉成功回执;(登录网站: http://aq.qq.com-密码管理-帐号申诉); 2):身份证正反照; 3):手持身份证正反照(这个就需要你的父母帮忙了); 4):帐号近期的消费凭证; 5):帐号首次消费时间或者游戏注册时间 第三种 1.首先在wx上搜索成长守护平台,绑定扣扣号,在孩子管理设置把刺激战场,王者荣耀设成禁玩。然后打开王者荣耀登入被绑定的扣扣号,它会显示,暂时不能玩游戏哦 2.第二步打开wx打开成长守护平台,输入我要解绑 3.他会有一个链接你点开以后,输入要解除实名制的QQ密码和帐号然后让你妈妈或者爸爸进行人脸识别当时就耍赖也有一定几率不让你面部识别,你要选择被他人恶意实名绑定,然后成功以后他会让你等两天,两天之后你就可 以登了。等你登录王者荣耀的时候他会重新让你进行人脸识别,这样就可以更换实名制了 第三步:https://jkyx.qq.com/ 去这里登录QQ看看是不是18岁

2019王者荣耀解防沉迷教程 本教程确保发送出来的时间测试有效 之后不知道教程什么时候给修复) 破解QQ防沉迷现在就以下几个办法 一个联系客服 一个申诉 (教程不一定百分之成功 但是有很大的几率) 第一种通过客服进行修改 我们可以拨打王者荣耀的人工客服电话(网上搜基本就有的) 或者我们可以直接在王者荣耀的游戏中【设置】中就有联系客服的信息 之后我们要通过良好的交流语气使得客服愿意与你进行良好的交流并且愿意帮助你 向客服说明你表现出你的真诚并且提供成年人的身份证和相关信息之后,客服就会着手更改玩家的相关资料,一般是7日之内就可给出回复 第二种自己手动更改 玩家们可以通过申诉账号的方式来更改自己帐号的基本资料 1):扣扣号码申诉成功回执;(登录网站: http://aq.qq.com-密码管理-帐号申诉); 2):身份证正反照; 3):手持身份证正反照(这个就需要你的父母帮忙了); 4):帐号近期的消费凭证; 5):帐号首次消费时间或者游戏注册时间 第三种 1.首先在wx上搜索成长守护平台,绑定扣扣号,在孩子管理设置把刺激战场,王者荣耀设成禁玩。然后打开王者荣耀登入被绑定的扣扣号,它会显示,暂时不能玩游戏哦 2.第二步打开wx打开成长守护平台,输入我要解绑 3.他会有一个链接你点开以后,输入要解除实名制的QQ密码和帐号然后让你妈妈或者爸爸进行人脸识别当时就耍赖也有一定几率不让你面部识别,你要选择被他人恶意实名绑定,然后成功以后他会让你等两天,两天之后你就可 以登了。等你登录王者荣耀的时候他会重新让你进行人脸识别,这样就可以更换实名制了 第三步:https://jkyx.qq.com/ 去这里登录QQ看看是不是18岁